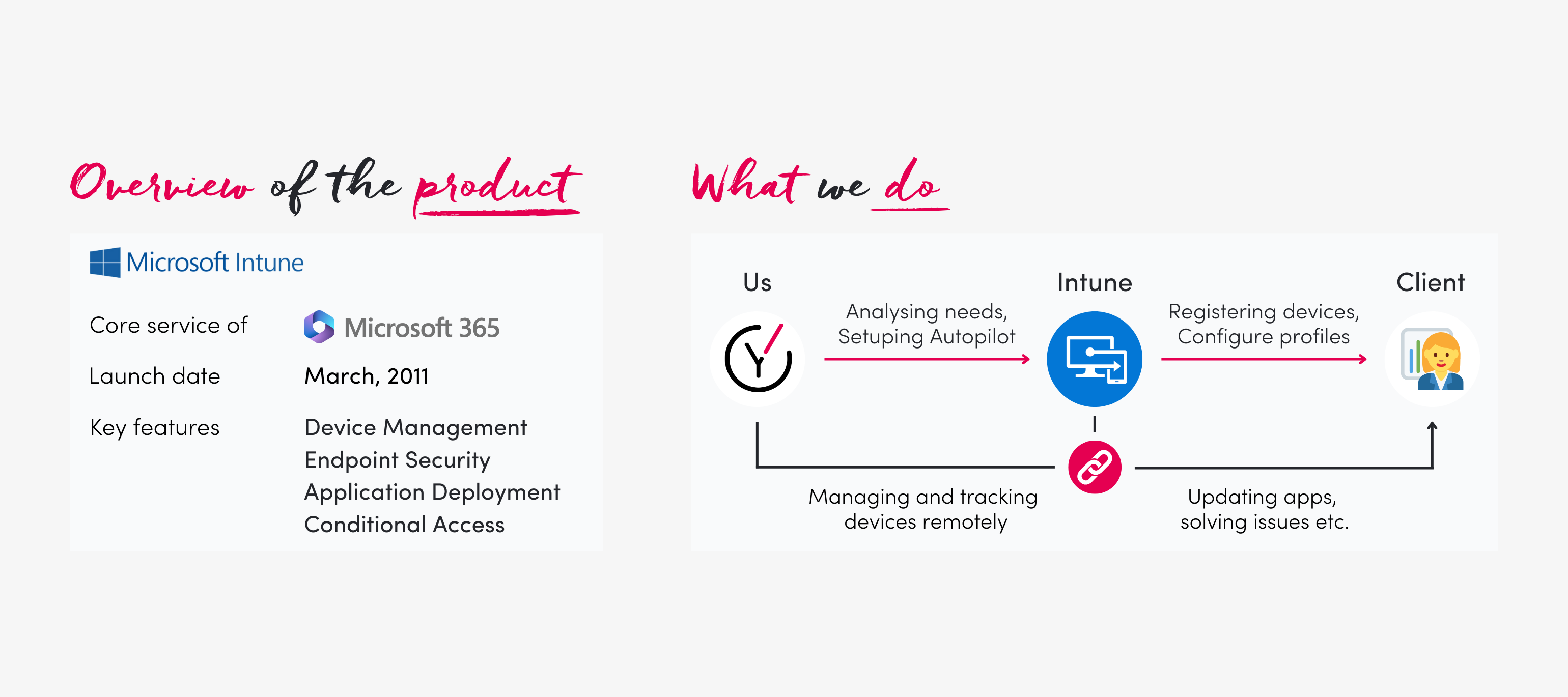

Lassen Sie uns in die moderne IT-Verwaltung eintauchen und erkunden, wie Microsoft Intune die Landschaft für Unternehmen umgestaltet und einen optimierten Betrieb sowie robuste Sicherheitsmaßnahmen gewährleistet. Microsoft Intune wurde im März 2011 eingeführt und hat sich seitdem zu einem Kraftpaket von IT-Verwaltungsfunktionen entwickelt, das in die Kerndienste von Microsoft 365 integriert ist. Es bietet eine umfassende Suite von Funktionen, darunter Gerätemanagement, Endpunktsicherheit, Anwendungsbereitstellung und bedingte Zugriffskontrolle. Der Clou ist die nahtlose Integration in das Microsoft 365-Ökosystem, die es Unternehmen ermöglicht, verschiedene Geräte zu verwalten und die Unternehmensrichtlinien effizient einzuhalten.

Hauptfunktionen von Microsoft Intune

Geräteverwaltung

Microsoft Intune ermöglicht ein zentrales Gerätemanagement, mit dem IT-Administratoren Geräte auf verschiedenen Plattformen, darunter Windows, iOS, Android und macOS, bereitstellen, konfigurieren und verwalten können. Dieser zentralisierte Ansatz vereinfacht das Onboarding von Geräten, die Durchsetzung von Richtlinien und die Fehlerbehebung.

Endgerätesicherheit

Mit Intune können Unternehmen die Sicherheit ihrer Endgeräte durch die Anwendung von Sicherheitsrichtlinien, die Durchsetzung von Verschlüsselung, die Implementierung von Bedrohungsschutz und die regelmäßige Überwachung und Verwaltung von Sicherheitsupdates erhöhen. Dies trägt dazu bei, potenzielle Sicherheitsrisiken zu minimieren und sensible Daten zu schützen.

Anwendungsbereitstellung

Intune erleichtert die nahtlose Anwendungsbereitstellung und ermöglicht es IT-Administratoren, Anwendungen effizient über Geräte zu verteilen und zu verwalten. Ob geschäftskritische Anwendungen oder Sicherheitsupdates, Intune stellt sicher, dass geeignete Anwendungen auf den richtigen Geräten verfügbar sind.

Bedingter Zugriff

Conditional Access ist eine leistungsstarke Funktion von Intune, die es Unternehmen ermöglicht, Zugriffsrichtlinien basierend auf bestimmten Bedingungen wie Standort, Gerätekonformität oder Benutzerrollen zu definieren und durchzusetzen. Dies bietet eine zusätzliche Sicherheitsebene, indem sichergestellt wird, dass der Zugriff auf sensible Daten und Ressourcen nur autorisierten und konformen Benutzern gewährt wird.